Todos conocemos el riesgo que corremos ante las típicas amenazas de que roben nuestras contraseñas, mediante keyloggers, Cross-site Scripting (identidad), phising,...

Todos conocemos el riesgo que corremos ante las típicas amenazas de que roben nuestras contraseñas, mediante keyloggers, Cross-site Scripting (identidad), phising,...Además hemos oido hablar de las formas de recrear por parte de atacantes, lo que vemos en nuestro monitor mediante las emanaciones electromagnéticas del mismo (esto suena a película pero es completamente viable). Para ello se desarrollaron precisamente los estándares TEMPEST.

Si ya no corriéramos peligro suficientemente al exponer nuestros datos en la red, comprar billetes de avión, entradas de cine, fútbol, teatro,..... paseamos la información de nuestras tarjetas de crédito/débito a través de las redes, confiando en que los administradores de seguridad de los sitios donde compramos mantendrán la confidencialidad de dicha información.

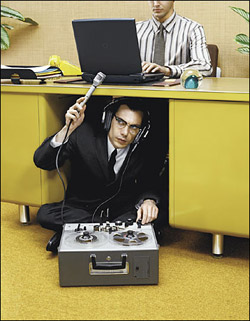

Amén de todos estos riesgos, aún hemos de sumar un nuevo factor a tener en cuenta. Se ha descubierto que los teclados de nuestros dispositivos (y no me refiero únicamente a los inalámbricos) emiten energía que es posible que sea captada y por lo tanto reproducible a modo de keylogging físico. Se han llegado a hacer pruebas con teclados PS2 y desde 20 metros de distancia incluso. Y yo me pregunto, los teclados de los cajeros automáticos, ¿serán susceptibles de este tipo de vulnerabilidad también?

Para mitigar esta amenaza a nuestra privacidad, Yago explicó en su momento cómo utilizar un teclado virtual, de manera que sólo podrían captarse los clicks de ratón y sus movimientos, dando lugar a que estos investigadores tengan que comerse la cabeza un poco más.

Para mitigar esta amenaza a nuestra privacidad, Yago explicó en su momento cómo utilizar un teclado virtual, de manera que sólo podrían captarse los clicks de ratón y sus movimientos, dando lugar a que estos investigadores tengan que comerse la cabeza un poco más.

De momento es poco viable entrar en una oficina de un importante banco (por ejemplo) con un portátil con una antena de un metro de largo, así como pedirle al futuro atacado que apriete las teclas de una en una y no a toda velocidad (seguro que en más de algún ministerio esto podría hacerse :-D )

Os dejo el enlace que permite ver el documento original de unos atrevidos investigadores que han logrado demostrar esta teoría con un enfoque práctico

3 comments :

Me consuela saber que tengo mis fuentes de interferencia cercanas, a saber:

La pantalla del portatil, la pantalla LCD de sobremesa, un par de moviles, el ipod...

De momento como PoC está bastante bien, pero en el mismo experimento si se fijan en los videos, los entornos donde se desarrollan son casi imposibles de replicar en una oficina hoy en dia.

No tengo conocimientos de física ni electrónica pero ahora realmente solo le veo aplicación para capturar las pulsaciones de alguna que otra maquina de escribir electrica que quedé por ahi...

Saludos

Muchas gracias Alejan..... AJC

Tienes toda la razón en lo que dices, de hecho en el post lo he indicado:

"De momento es poco viable entrar en una oficina de un importante banco (por ejemplo) con un portátil con una antena de un metro de largo, así como pedirle al futuro atacado que apriete las teclas de una en una y no a toda velocidad (seguro que en más de algún ministerio esto podría hacerse :-D )"

Sin embargo y teniendo en cuenta que funciona a 20 metros de distancia incluso... es posible que en algunos casos se pueda leer las conversaciones de messenger de la gente :-D

Me consuela saber que tengo mis fuentes de interferencia cercanas, a saber:

La pantalla del portatil, la pantalla LCD de sobremesa, un par de moviles, el ipod...

De momento como PoC está bastante bien, pero en el mismo experimento si se fijan en los videos, los entornos donde se desarrollan son casi imposibles de replicar en una oficina hoy en dia.

No tengo conocimientos de física ni electrónica pero ahora realmente solo le veo aplicación para capturar las pulsaciones de alguna que otra maquina de escribir electrica que quedé por ahi...

Saludos

Publicar un comentario