Imaginad una empresa española, con un edificio central y diferentes plantas de producción de energía nuclear, aisladas del edificio central, situadas incluso en países diferentes. La crisis ha pegado fuerte, por lo que a lo largo de estos últimos años, el nuevo cuerpo de altos directivos de la empresa han tenido que tomar decisiones de alto impacto económico y social. Despidos masivos, recortes en los presupuestos destinados a mantenimiento, beneficios sociales para los empleados, no renovación de licencias antivirus ni de infraestructura de seguridad, etc,...

Desde una de las centrales, comunican al departamento de sistemas que tienen un par de ordenadores portátiles, propiedad de la empresa, infectados con un tipo de malware que ningún antivirus conocido hasta el momento, ha sido capaz de desinfectar. Que otros portátiles que han tenido ese malware (los síntomas eran un sobrecalentamiento de la CPU, fallo de diferentes drivers y elementos críticos del kernel, fallos de hardware, etc,…) han terminado afectando a la BIOS y el firmware de los dispositivos, inutilizando la placa base del ordenador, haciendo imposible instalar otro sistema operativo, teniendo que ser sustituido por otro portátil. Dicho malware se contagia por contacto directo y físico, ya sea mediante comunicaciones de red, como por compartir dispositivos de almacenamiento externo entre ordenadores, etc… Cierto es que hay un 10% de ordenadores en los que, por configuración interna, son capaces de combatir el malware y eliminarlo completamente.

Los altos directivos de la empresa, se enteran de que esto ocurre, y confiando que las infraestructuras, recursos, profesionales y protocolos serán mil veces mejores en la central española que en las instalaciones de las plantas nucleares, deciden traerse los dos portátiles a la central, tomando (más o menos), buenas medidas de seguridad, para que en el viaje hasta el laboratorio del departamento de sistemas, el malware no se propague.

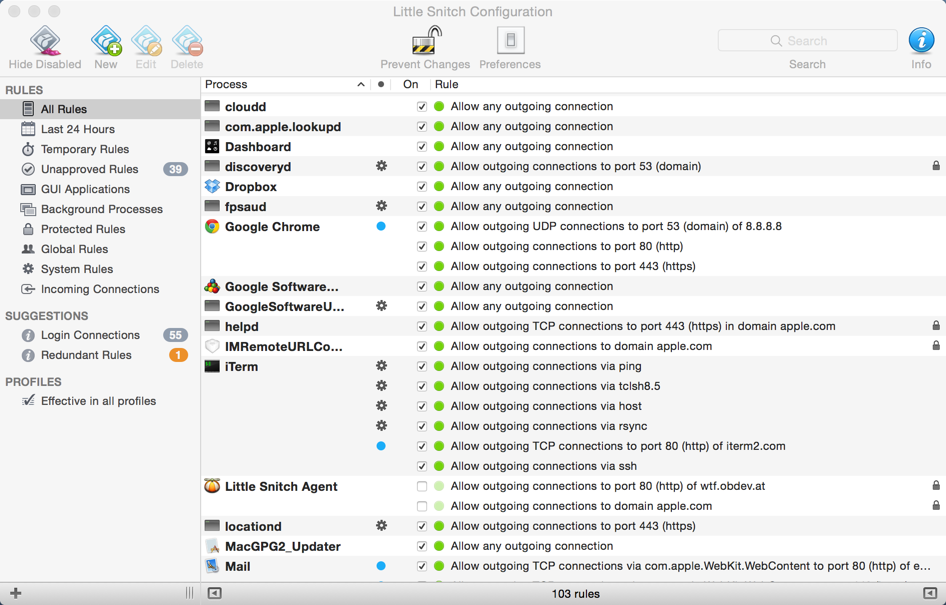

Varios expertos en malware, seguridad y ayudantes de estos, aislan los portátiles contaminados de la red de producción de la empresa, y se centran en ver si pueden aprender qué hace ese malware, cómo se contagia, y confiar que ejecutando diferentes antimalware de última generación, con capacidades heurísticas y algunos aún en beta, puedan ser efectivos y se salve el hardware, el software y los datos de ambos ordenadores.

Durante el tiempo que duró el trabajo, todos los intentos fueron inútiles. Diferentes expertos y ayudantes, estuvieron tratando los portátiles. Estaban aislados, por lo que los del departamento de seguridad y sistemas, instalaban y ejecutaban los antimalware mediante pendrives USBs y dispositivos externos, que eran suministrados por la empresa y que no se sacaban de allí.

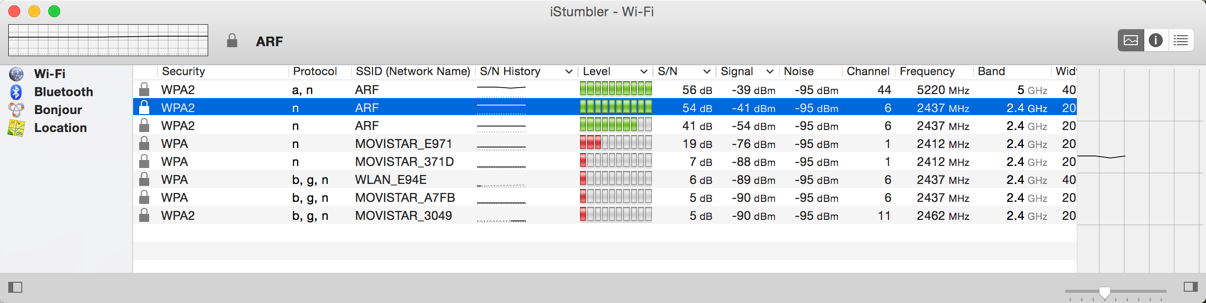

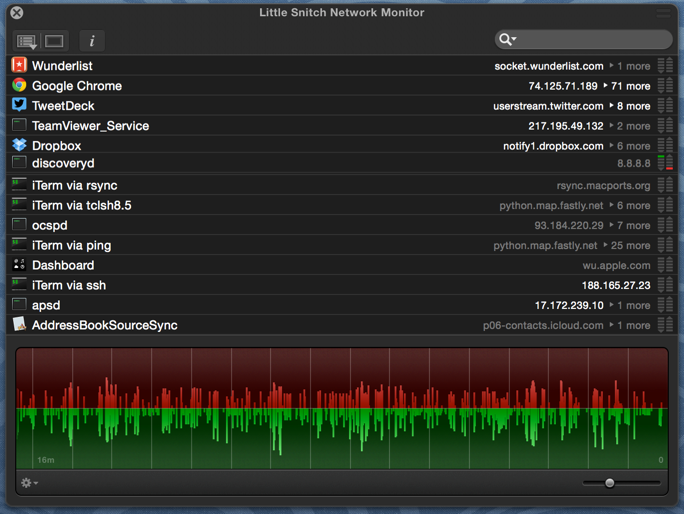

Sin embargo, Teresa, una investigadora de la empresa, se presentó voluntaria para trabajar en ese proyecto. Al no disponer la empresa de más pendrives USB en ese momento, y aun sabiendo el riesgo que corría, decidió utilizar su portátil personal. En principio, tomó ciertas precauciones, mediante antivirus actualizado en el PC, con firmas para todo el malware conocido en el momento y con firewall para conexiones entrantes. Se conectó con un cable cruzado, configuró direccionamiento IP de la misma red, copió un antimalware y lo instaló. Estuvo trasteando con el portátil, e incluso hizo algún tcpdump para ver qué conexiones salientes intentaba ejecutar el malware, si hacía una llamada al C&C o poder identificar qué hacía.

No se llegó a ninguna conclusión puesto que los portátiles infectados de las centrales, no sobrevivieron. El hardware ya venía muy deteriorado y ciertos periféricos daban ya errores y no se podía ejecutar ciertas herramientas.

La trabajadora que conectó su ordenador portátil se fue a su casa. Tras el trabajo realizado, pidió unos días de vacaciones. Estando en casa, se dio cuenta, que cuando estaba haciendo el tcpdump, había tenido que deshabilitar el firewall personal, y habilitar el routing en su máquina para ver si había cambio de comportamiento en el tráfico de red que enviaba el PC infectado. Bueno, dijo,…. no creo que haya pasado nada por esto. Desde su casa se conectó a la red Wifi, enchufó varios USBs personales, y durante varios días se comunicó con diferentes personas, intercambiando ficheros por USB, e incluso se conectó a varias redes inalámbricas públicas.

A los pocos días, su portátil empezó a dar fallos. Pantallazos azules, sobrecalentamiento de CPU, errores de disco… algo no iba bien. Llamó a su empresa, e indicó a otros expertos, que había participado en la investigación de los portátiles contaminados. Sus compañeros le dijeron que arrancase en modo a prueba de fallos, reinstalase el Windows, y que si no se arreglaba, llevase el portátil a una tienda de informática de su barrio y que allí se lo arreglasen.

Y así lo hizo, fue a la tienda más conocida de su barrio y allí el ordenador tuvo contacto con los de otros pacientes que se encontraban en la misma red, así como con varios operarios y profesionales de la misma tienda, que se conectaron con un cable cruzado contra el de ella para hacer un diagnóstico.

Pero aquello cada vez iba a peor. No había forma de volver a un punto de restauración anterior, y cada vez se calentaba más. Su pareja, incluso llamó preocupado a la oficina de Teresa, puesto que había leido en twitter, y medios digitales, sobre lo devastador del malware que estaba afectando a otras empresas en algunas plantas nucleares, y claro, él era conocedor que su pareja había usado su ordenador personal para su trabajo, y tenía miedo por otros ordenadores de casa, que pudieran haberse infectado.

Al final, la empresa envió una furgoneta del departamento de informática a buscar el ordenador de Teresa a su casa. La furgoneta tenía red wifi, y el ordenador de Teresa estuvo conectado a ella. Según dejaron el ordenador de Teresa en la empresa, utilizaron la furgoneta y su red wireless para transportar otros ordenadores pertenecientes a otros departamentos.

A los pocos días, llevaron el ordenador de Teresa a su empresa, y decidieron aislarlo: Estaba infectado. La noticia se filtró a la prensa. Una de las empresas más importantes del país, que trajo un potente malware sin cura a España, ha tenido algún fallo, y ahora el malware puede estar en cualquier parte. A partir de ahí, los directivos de su empresa, empezaron a dar palos de ciego, a convocar ruedas de prensa en medios de prensa, e intentar calmar a la población. En medios de prensa y redes sociales no se habla de otra cosa, se pide la destitución de la responsable de seguridad de la empresa, llamada “Janna Formateo", que sin tener conocimientos técnicos respecto lo que podía llegar a pasar, empezando por haber dejado sin recursos ni presupuesto para disponer de más pendrives USB de empresa, licencias de antimalware corporativo, etc… tomó la decisión de intentar salvar los dos portátiles infectados en la planta nuclear, trayéndolos a la central en España, confiando en los cuidados de sus expertos. A los pocos días, nuevos portátiles personales fueron llevados al laboratorio de la empresa, para tenerlos en observación. Se provisionó una sala, destinada originalmente a formación, para poder atender nuevos portátiles y dipositivos. La responsable de seguridad tomó la drástica decisión de destruir un iPad de la trabajadora, que puede que se hubiese conectado a la misma red Wifi que el ordenador infectado. En ese Ipad, Teresa guardaba fotos, datos personales e innumerables recuerdos, de los que no es posible hacer un backup. En las redes sociales, la gente se organizaba, hacía campañas para que no destruyesen el Ipad de Teresa, que posiblemente al tener un sistema operativo diferente, el virus no sería igual de dañino y que incluso si afectaba al Ipad, se podría aprender de él. Pedían que no lo destruyesen, que lo tuvieran en observación, en un sitio especializado en malware para ipads, y en el que pudiesen intentar delimitar la forma de propagación y el efecto en ese sistema operativo, para poder generar una firma válida o un patrón heurístico para poder bloquear la acción del malware. Finalmente, el ipad fue destruido, y con él, un montón de recuerdos de Teresa y de su pareja.

En TV no se habla de otra cosa, el responsable de RRHH de la empresa, le echa la culpa a Teresa, por haber conectado su portátil al ordenador infectado, y por no haber avisado al técnico de la tienda de ordenadores de su barrio, que había estado analizando un malware peligroso desde su portátil. La responsable de seguridad, se lava las manos con el tema y apenas da explicaciones sobre el plan a seguir para controlar una infección de la que se desconoce el alcance. Finalmente, la dirección general de la empresa, que dieron su aprobación para traer a España los dos portátiles infectados de la planta nuclear, y que tiene descontento a una grandísima mayoría de los trabajadores de la empresa, debido a su política de recortes de presupuestos, despidos, condiciones de trabajo infrahumanas y haberse visto envueltos en desafortunados escándalos de corrupción, en vista de la inutilidad manifiesta de la responsable de seguridad, decide darle el mando a la subdirectora para que tome las riendas del caso.

¿Os suena todo esto verdad?

He querido relatar como si de un incidente de seguridad se tratase, lo que sin duda ha sido algo completamente trágico. Ya no sólo por traer a España un virus aún incurable, introduciendo un riesgo, a mi modo de ver innecesario, sino por la desafortunada y patética gestión de todo lo que se ha ido haciendo. Echarle la culpa a la auxiliar de enfermería, de lo que sin duda ha sido un error grave por su parte, posiblemente por la desinformación y por la falta de protocolo inicial, unido al aire chulesco de determinados consejeros regionales, así como la incapacidad manifiesta de otros, merece sin duda que rueden las cabezas en la cúpula de “la empresa”.

Desde aquí, todo mi apoyo a Teresa Romero, la auxiliar de enfermería que por acción del virus del

Ébola, aún sin tratamiento que garantice su curación, que fue traído a España sin que ella ni nadie lo pidiésemos, y que por arriesgar su vida dando cuidados a los dos pacientes infectados, ahora se debate entre la vida y la muerte. Ojalá se salve, y se acoten el resto de los casos lo mejor posible, sin que se genere una pandemia.

Seguimos recibiendo más y más fotos con vuestros ETHERNET EXPOSED, imágenes que realizáis a tomas ethernet que se encuentren expuestas en lugares curiosos, transitados, accesibles... y que posteriormente nos enviáis a nuestra dirección de contacto.

Seguimos recibiendo más y más fotos con vuestros ETHERNET EXPOSED, imágenes que realizáis a tomas ethernet que se encuentren expuestas en lugares curiosos, transitados, accesibles... y que posteriormente nos enviáis a nuestra dirección de contacto.