Allá por Junio de 2001, Brian Regan, sargento de la Fuerza Aérea Americana, se tomó un montón de molestias para esconder, en el Pocahontas State Park del estado de Virginia, cierta información que previamente había sustraido de una entidad para la que había trabajado, la

National Reconnaissance Office (dedicada a la gestión de los satélites espía).

La información que consideró que podía a llegar a generar una guerra si saliera a la luz era material con información sobre misiles Libios, defensas aéreas de Irak, operaciones de espionaje americano en China e Irán. Así pues, enterró en lugares estratégicos cuidadosamente para que no pareciera que había tierra removida, paquetes hechos con bolsas de basura con los diferentes documentos. Usando un GPS apuntó las coordenadas donde iría enterrado cada paquete.

Tiempo después, habiendo hecho creer a su jefe que se iba de vacaciones a Disneland, se fue en coche al aeropuerto de Dulles (Washington) para coger un vuelo destino Zurich (Suiza). En realidad, Regan iba a reunirse con oficiales de la embajada China e Iraquí para vender la jugosa información de la que disponía por 13 millones de dólares. Momentos antes de coger ese avión, fue arrestado por agentes del

FBI.

Le requisaron varias cosas: una hoja que llevaba en la plantilla del zapato con direcciones de Embajadas de Irak y China en Europa, así como una libreta en la que se leían 13 palabras sin conexión entre ellas como

tricycle,

rocket y

glove; además de otras 26 palabras en una tarjeta; una carpeta con 4 hojas con números de 3 dígitos, así como un papel en la cartera con una frase de varias letras y números.

Brian Regan, había sido entrenado en criptoanálisis por la Fuerza Aérea. Llevaba bajo vigilancia durante meses porque una fuente extranjera de contraespionaje había recibido una carta en la que se ofrecía vender información. La carta en sí tenía muchos fallos tipográficos, por lo que, al ser Regan

disléxico, fue uno de los primeros en levantar sospechas para ser sometido a vigilancia.

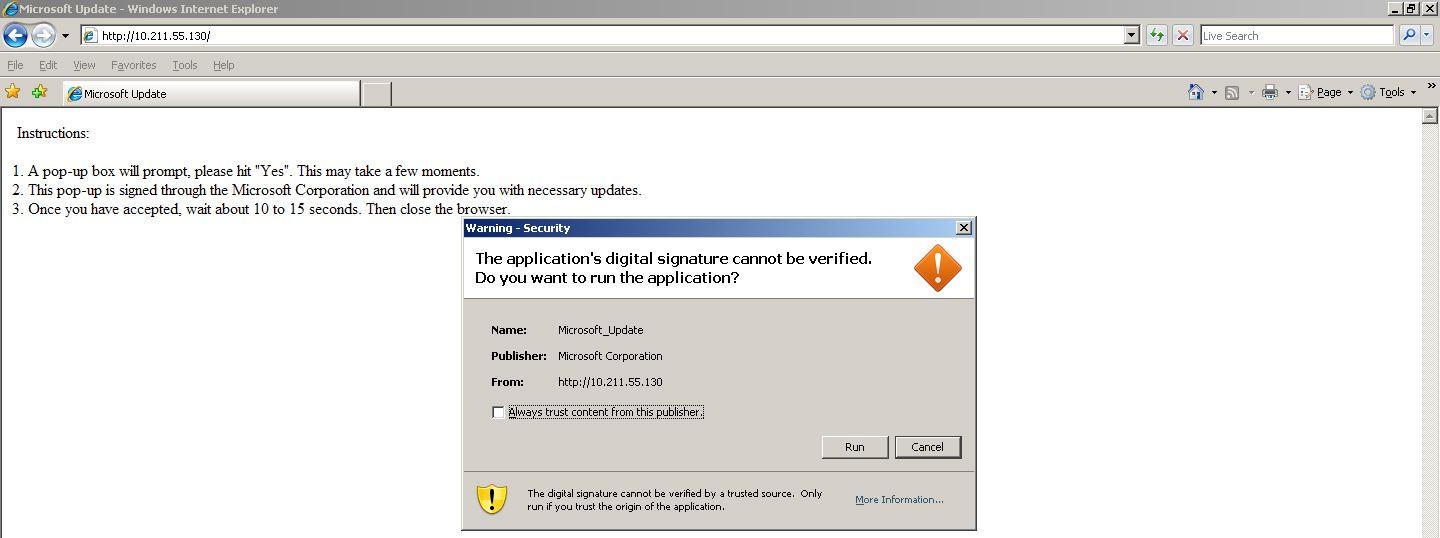

¿Cómo resolvieron el puzzle en el FBI?Gracias a fotos obtenidas de cámaras escondidas en su oficina, pudieron ver que navegaba por

Intelink y, mientras visionaba la foto de un misil chino en la pantalla, tomaba notas en la libreta, relacionadas con las 13 palabras. Pensando en que podrían ser las coordenadas de la localización de ese misil, los investigadores del FBI llegaron a la conclusión que

tricycle era el número 3;

motorcycle (dos ruedas) y

switch (interruptor ON/OFF) sería el número 2, etc,... Para codificar las coordenadas Regan hizo algo muy común en gente con dislexia, usar imágenes para acordarse de textos. Así aplicaron lo mismo contra la tarjeta de 26 palabras y sacaron otros dos sets de coordenadas que indicaban dónde estaban otros misiles iraquíes.

El papel que llevaba en la cartera, finalmente fue descubierto que contenía las direcciones de varios bancos suizos y que había sido cifrado con el conocido

Cifrado de César, con una único desplazamiento de posición en el alfabeto.

Respecto a las hojas con los números de tres dígitos, uno de los expertos del FBI sospechó que apuntaban a palabras de un libro. Sólo faltaba identificar cuál. Regan confesó que se trataba del anuario de su colegio. El criptógrafo del FBI se dio cuenta que entre los dígitos aparecía 7 veces (como 7 eran los secretos que había enterrado Regan) el código "13A". Contando 13 posiciones desde la foto en la que Regan aparecía en el anuario se veía la imagen de un tipo que aparecía con el nombre "El Hombre Misterioso", lo cuál daba a entender que era el separador de cada uno de los "tesoros" escondidos. Finalmente los expertos del FBI no llegaron a decodificar el criptograma completo, y el propio Regan no recordaba cómo interpretarlo del todo, por lo que al final confesó dónde había escondido una lista con las coordenadas de los 7 secretos en texto plano en un recipiente portacepillo de dientes enterrado también, por si perdía las coordenadas cifradas. Así el FBI pudo desenterrar los 7 secretos y a Brian Regan lo condenaron a cadena perpetua

Tiempo después Regan (ya en la cárcel) recordó el mecanismo con la que había cifrado las coordenadas y las comunicó al oficial del FBI.

La historia entera explicada con fechas, pelos y señales, la podéis leer

aquí.

La verdad es que pese a que Brian se tomó un montón de molestias en el cifrado de las coordenadas donde estaban los "tesoros enterrados", el FBI resolvió bastante rápido los otros dos retos: El de los números mediante imágenes (aunque fueran palabras), y el del Cifrado de César (este es el

Hola Mundo! de los tipos de cifrado que se enseñan en los libros de criptografía). El del reconocimiento de las coordenadas mediante palabras de un libro también es conocido, aunque muy laborioso de identificar, sobre todo porque hay que conocer el libro.

Sin embargo, si Regan hubiera querido llevarse a la tumba la localización exacta de donde escondió sus secretos, tendría que haber destruido el texto en claro con las coordenadas, haciendo morir en el olvido dicho material.

¿Nos estaremos cargando el planeta con tanta producción? Calentamiento global, lluvias desmesuradas, grandes tragedias naturales como el terremoto de Haití o de Chile, tormentas perfectas, etc, etc,...

¿Nos estaremos cargando el planeta con tanta producción? Calentamiento global, lluvias desmesuradas, grandes tragedias naturales como el terremoto de Haití o de Chile, tormentas perfectas, etc, etc,...