Buenas a todos, en esta ocasión estoy aquí para contaros una serie de acontecimientos recientes relacionados con la denegación de servicio y la tecnología VoIP/UC (Unified Communications).

Buenas a todos, en esta ocasión estoy aquí para contaros una serie de acontecimientos recientes relacionados con la denegación de servicio y la tecnología VoIP/UC (Unified Communications).

Llevamos un tiempo incidiendo (en mi PFC, en este blog, en conferencias, withepaper, etc) en que antes o después las comunicaciones comenzarían a ser atacadas de forma masiva, al igual que se hace en otros entornos, como la web. Bien para obtener un beneficio económico, extorsiones o por grupos hacktivistas.

De los primeros llevamos tiempo viendo casos, pero como comenté también en alguna ocasión, utilizando técnicas bastante rudimentarias. Del resto poca cosa, por lo menos en mi caso, al fin y al cabo llevo en esto de la VoIP poco más de un año. Situaciones como las presentadas en la conferencia de David Barroso sobre extorsiones mediante DDoS refuerzan esta posibilidad. De hecho, la semana que viene estaremos en Berlín (en la Kamailio World Conference) mi compañero Antón y yo hablando sobre este tema. Y esta era una de nuestras transparencias (que tendremos que cambiar en vista de los acontecimientos de los que hablaremos ahora).

A lo que iba, el día llegó y el vector elegido es el que menos relación tiene con la VoIP, el conocido con el nombre de TDoS.

¿Qué es TDoS? (Telephony DoS)

En los enlaces posteriores está definido en una mayor profundidad pero, en resumen, consiste en saturar un número de tetéfono (de los de toda la vida) llamando continuamente desde distintos puntos. ¿Y qué pinta la VoIP en todo esto? Pues sencillo, permite automatizar de una forma más sencilla el proceso y abaratar costes.

¿Que hace falta para realizarlo?

- Software de automatización. Algunas opciones:

- Warvox: Es una herramienta de wardialing de la que ya se habló en este blog. Se aprovecha de las ventajas comentadas para desplegar el ataque.

- Asterisk permite automatizar este proceso creando unos ficheros de forma sencilla y situándolos en la carpeta "outgoing".

- El libro Hacking VoIP Exposed incluye la herramienta Splitter, desarrollada como una PoC de este vector.

- Software de pago, conocido como "robocalls". Se venden, en teoría, para utilizar en campañas de marketing, etc.

- Números para atacar. Algo trivial ya que cualquier organización los va a tener disponible de forma pública.

- El sonido que a inyectar, cualquier mp3 será suficiente. Lógicamente cuanto más cuidado más tiempo va a tardar el interlocutor en colgar, por lo cual el ataque será más eficiente.

- Una salida a la red PSTN, alternativas:

- Un primario (PRI), con un buen número de líneas. Esta sería la opción menos efectiva y más cara.

- Un trunk SIP, numerosas compañía ofrecen este servicio por Internet a precios reducidos.

- Utilizar servidores comprometidos, solo hay que darse un paseo por SHODAN para encontrarse servidores con las contraseñas por defecto y, sobre todo, sin actualizar.

Tras esta larga introducción voy a ir resumiendo las noticias en el orden cronológico en el que las fui conociendo:

- Durante la investigación para mi PFC conocí el movimiento hacktivista Occupy Phones, que se basa en utilizar esta técnica como forma de protesta.

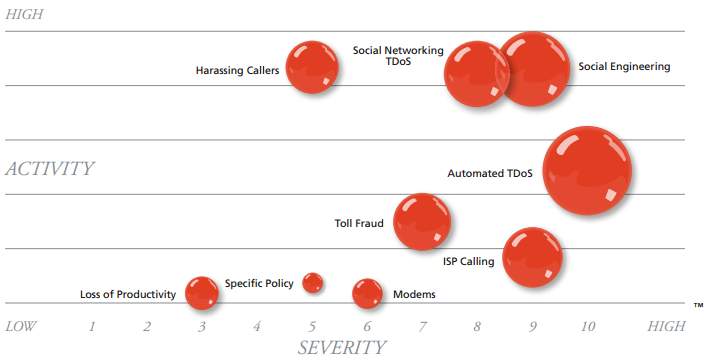

- Mark Collier avisa sobre este peligro en un reciente informe titulado "Voice and UC state of security report 2013". Afirma que cada vez son más frecuentes, alcanzando ya a día de publicación del documento, un impacto importante como se puede apreciar en la imagen. Otro dato que me parece curioso es que añade que las llamadas recibidas incluyen voces, silencios e incluso tonos DMTF.

- El día 1 abril leo este artículo en el que la empresa KrebsonSecurity publica una copia de una alerta conjunta del FBI y el "Department of Homeland Security", en la que se expone un aumento de las extorsiones mediante este vector. Este documento advierte a los responsables de los PSAPs (Public safety answering point) y al personal de los centros de comunicaciones de emergencias sobre los peligros asociados. Además informa de que las líneas 911 ya están siendo explotadas. También dice que Enero de 2013 el IC3 (Internet Crime Complaint Center) había publicado una nota más breve sobre el tema.

- A partir de aquí me pase un buen rato siguiendo enlaces de ésta y otra noticia del blog de Mark Collier (2 de Abril) que engloba a muchos otros. Resumo a continuación lo que me pareció mas interesante.

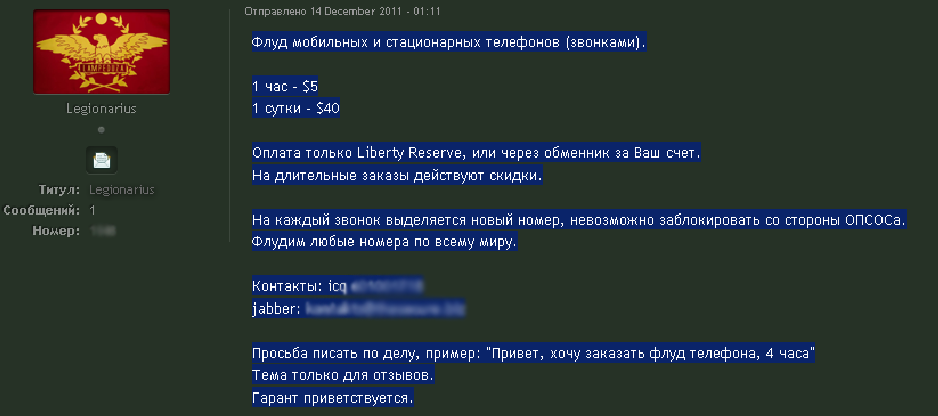

- Este otro post que dice que el FBI alertó por primera vez ya ¡en junio del 2010!. Afirma que por precios de 5 euros/hora y 40 euros/día puedes inhabilitar un teléfono, como suele ser común en estos casos con descuentos por cliente habitual, etc.

- Copia de la alerta.

- Artículo sobre el movimiento Occupy Phones.

- Este otro sobre como actuar en caso de sufrir un ataque.

- Aquí se incluye otros precios para los mismos servicios:

- Call flooding:

- 1 hour = $1.5

- 1 day = $ 20

- SMS mass sending:

- 100 SMS – $ 5

- 1000 SMS – $ 15

- Dos días después (4 abril) Mark Collier otra vez empieza una serie de posts sobre las bases de estos ataques, no voy a entrar a analizarlo para no extenderme, al que le interese el tema le sugiero que lo siga en estas fuentes. Básicamente explica en profundidad lo resumido en la parte de este post donde se describe lo que se necesita para elaborar un ataque. El mismo día publica este pequeño post enlazando otro conjunto de alertas de distintas organizaciones, en general, no aportan nada nuevo.

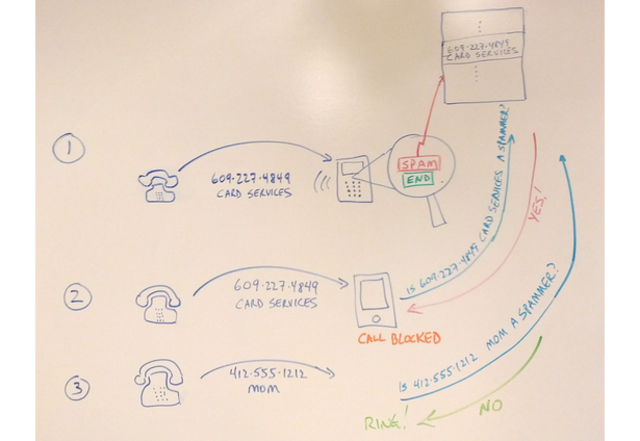

- Paralelamente (2 abril) me entero de que dos Googlers ganan un concurso en el que se pedían posibles soluciones a este problema. Básicamente aplican lo equivalente a las listas blancas/negras de correo electrónico para filtrar el SPAM en este entorno. Sin haber profundizado en el tema parece una buena opción, al fin y al cabo llevamos haciéndolo con el correo años. Sin ser la panacea, más o menos nos soluciona el problema.

Como conclusión decir que esto es solo el principio, cada vez más enlaces importantes de las comunicaciones de un país/organización sustituyen antiguas tecnologías por la voz sobre TCP/IP. Y "los malos" aún no empezaron ...

Con esta idea estamos trabajando (Pepelux, Damián y yo) en la primera versión de una herramienta de pentesting que creo que a alguno le gustará. El objetivo principal es ayudar a la concienciación sobre el peligro de estos vectores. Si nosotros pudimos desarrollar algo automático en un tiempo razonable (usando nuestro tiempo libre) a saber lo que tendrán desarrollado ya en otros sitios ... Como le prometí a Yago que la presentaría aquí nos vemos en unas semanas ;). Os dejo con un vídeo de demo mientras:

Antes de terminar me gustaría comentar que decidí (con vuestro permiso) que no voy a acabar de momento la serie que tenía a medias sobre pentesting en VoIP. Por un lado prefiero retomarla cuando esté la herramienta más avanzada y además, como muchos sabréis, Pepelux publicó recientemente un libro que cubre todo esto así que recomiendo su lectura a los interesados.

Nada más, hasta la próxima.

Artículo cortesía de Jesús Pérez

5 comments :

Las listas blancas, existiendo cosas como SpoofCards, me parecen muy poco adecuadas. En mi humilde opinión el IMSI es algo muy útil y muy desaprovechado, y la única "pega" que tiene es que para realizar controles sobre este dato se requiere la participación de la operadora.

Por no hablar de las botnets de smartphones (Android / iOS) que pueden formar parte de este tipo de ataques sin conocimiento del usuario..

Los TDoS son igual o mas dificil de proteger que los DDoS.

Bueno, que puedan lanzar un ataque vía SMS, vale, pero liarse a hacer llamadas sin que el usuario se entere ya lo veo yo más complicado.

Para mí, la diferencia entre un mundo y otro es la regulación, y en general las comunicaciones por voz están mucho más reguladas que las comunicaciones de datos y ante un ataque de este tipo las autoridades y los cuerpos y fuerzas de seguridad tienen más recursos para actuar.

A modo bruto también es posible armar con soldador un dialer repetitivo con pocos recursos y parasitar una línea física, hard wiretapping.

Como vamos de ataques al TDT ??

Publicar un comentario