Una de las técnicas empleadas por un atacante durante la fase de reconocimiento es la ingeniería social.

Una de las técnicas empleadas por un atacante durante la fase de reconocimiento es la ingeniería social.Manipular a las personas para ganar su confianza y obtener acceso a su sistema logrando que nos revele información confidencial es todo un arte. En muchas ocasiones puede resultar más fácil engañar al usuario que encontrar una vulnerabilidad en el sistema.

Todos conocemos la frase: "el usuario es el eslabón más débil", aprovechar sus debilidades para lograr que nos revele la clave de acceso a su sistema o abra un pdf, no es una tarea muy complicada. ¿Quién se resiste a un pdf que contiene un calendario de fotos de chicas sexys? o un supuesto administrador de la red, que nos llama con un número que parece de nuestra compañía utilizando las técnicas de spoofing de números de teléfono y nos informa que ha detectado una infección en nuestra máquina y necesita nuestra contraseña para revisar el problema.

Uno de los expertos en este arte es Kevin Mitnik, quien asegura que aunque los usuarios sigan unas políticas de seguridad, nuestra naturaleza humana nos hace vulnerables. ¿Quién no siente la necesidad de ayudar a un supuesto administrador de sistemas que se ha ganado nuestra confianza previamente?

Desde Metasploit nos presentan The Social-Engineering Toolkit (SET) que fue diseñado para el proyecto Social-Engineering Framework.

Podemos descargarlo desde nuestra Back|Track 4 mediante:

$ svn co http://svn.thepentest.com/social_engineering_toolkit/ SET/

Esta toolkit incorpora en una interfaz sencilla varios ataques de ingeniería social, con el propósito de automatizar y mejorar muchos de los ataques que existen en la actualidad.

Permite realizar ataques de tipo:

- Ataques vía e-mail

- Vector de ataques a sitios web

Además nos da la opción de actualizar nuestro Framework de Metasploit, nuestro Toolkit y la posibilidad de crear nuestro propio Payload y Listener.

Podríamos hacer uso de otra de las técnicas de reconocimiento, como es el Google Hacking y obtener una lista de e-mails de una organización. Seleccionaríamos por ejemplo el ataque mediante e-mail, que nos permitirá crear un pdf que contiene un exploit. Una vez el usuario abre el pdf, el payload se ejecutará y se creará una conexión que nos permitirá acceder a la shell de su máquina.

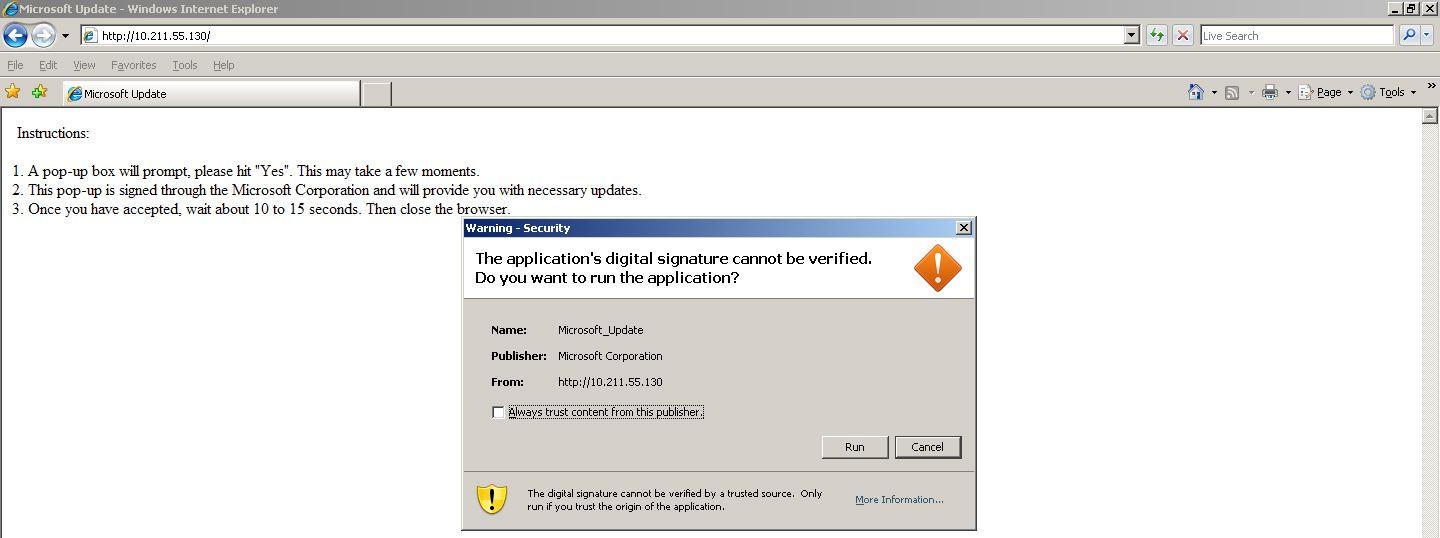

Otra opción sería llevar al usuario a una página web que muestra un error, y para funcionar necesita cargar un applet, al aceptarlo el applet actúa como troyano.

En definitiva, un proyecto muy interesante en el que solo se echa de menos la posibilidad de escoger los mensajes en otros idiomas aparte del Inglés.

5 comments :

Hola

Parece que no estamos a salvo :P

Vaya pepino de 'addon'!

Por cierto, la web de los desarrolladores es bastante maja!

Saludos, Newlog

Ha ha ha, it's cool.

@Seifreed: Nunca hemos estado a salvo :)) Ahora, lo que ha cambiado, es que tenemos más conciencia de que en el exterior "hay dragones"...

Y espadas +5

Publicar un comentario